介紹

跨站點(diǎn)腳本攻擊(XSS)是一種常見(jiàn)的Web應(yīng)用程序安全漏洞,可允許攻擊者通過(guò)向網(wǎng)站注入惡意腳本,從而在受害者的瀏覽器中執(zhí)行它們。這使攻擊者能夠盜取用戶的會(huì)話令牌、竊取敏感信息或以受害者的身份執(zhí)行惡意操作。在本文中,我們將介紹XSS攻擊的不同類型、如何發(fā)現(xiàn)和防止它們。

XSS攻擊類型

XSS攻擊分為三種類型:反射型、存儲(chǔ)型和DOM型。我們將逐一了解這些攻擊類型。

反射型XSS攻擊是將惡意腳本包含在URL參數(shù)中,并將其發(fā)送到Web應(yīng)用程序的服務(wù)器。當(dāng)服務(wù)器將URL參數(shù)作為響應(yīng)返回給瀏覽器時(shí),惡意腳本會(huì)在用戶的瀏覽器中執(zhí)行。攻擊者通常會(huì)通過(guò)欺騙用戶單擊包含惡意腳本的URL鏈接來(lái)執(zhí)行反射型XSS攻擊。

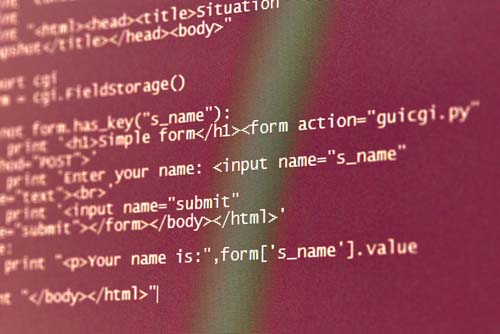

存儲(chǔ)型XSS攻擊是將惡意腳本保存在Web應(yīng)用程序的數(shù)據(jù)庫(kù)中,在后續(xù)請(qǐng)求時(shí)將其返回給受害者的瀏覽器。攻擊者可以利用存儲(chǔ)型XSS攻擊竊取用戶的敏感信息,例如用戶名和密碼。存儲(chǔ)型XSS攻擊通常需要攻擊者具有創(chuàng)建帳戶或提交表單的權(quán)限。

DOM型XSS攻擊是通過(guò)利用Web應(yīng)用程序中的JavaScript DOM(文檔對(duì)象模型)來(lái)執(zhí)行。攻擊者可以通過(guò)修改DOM中的元素來(lái)注入惡意腳本,從而控制瀏覽器中的用戶執(zhí)行。DOM型XSS攻擊通常需要具有訪問(wèn)Web應(yīng)用程序JavaScript代碼的權(quán)限。

發(fā)現(xiàn)XSS漏洞

發(fā)現(xiàn)XSS漏洞的最佳方法是對(duì)Web應(yīng)用程序進(jìn)行詳細(xì)的安全測(cè)試。以下是幾種不同類型的XSS攻擊可用于測(cè)試:

反射型XSS攻擊測(cè)試:使用burpsuite或OWASP ZAP之類的代理工具。使用代理將包含惡意腳本的URL發(fā)送到Web應(yīng)用程序,然后檢查響應(yīng)以查看是否存在XSS漏洞。

存儲(chǔ)型XSS攻擊測(cè)試:使用嘗試在表單輸入字段中輸入惡意腳本,以查看是否保存到Web應(yīng)用程序的數(shù)據(jù)庫(kù)中。然后使用代理工具請(qǐng)求保存惡意腳本的頁(yè)面,并查看它是否返回與存儲(chǔ)的腳本相同的響應(yīng)。

DOM型XSS攻擊測(cè)試:使用JavaScript控制臺(tái)或?yàn)g覽器插件執(zhí)行惡意腳本,以查看是否能夠修改Web應(yīng)用程序中的DOM元素。

防止XSS攻擊

以下是幾種防止XSS攻擊的常見(jiàn)方法:

輸入驗(yàn)證:在接受用戶輸入時(shí),應(yīng)使用輸入驗(yàn)證來(lái)確保輸入數(shù)據(jù)符合預(yù)期格式和類型。例如,如果用戶預(yù)計(jì)輸入數(shù)字,則應(yīng)驗(yàn)證輸入是否為數(shù)字,并拒絕不符合要求的輸入。

輸出轉(zhuǎn)義:在將用戶輸入包含在HTML或JavaScript代碼中輸出時(shí),應(yīng)使用輸出轉(zhuǎn)義來(lái)確保任何特殊字符都被正確地轉(zhuǎn)義。這樣做可以防止注入惡意代碼。

HTTP頭設(shè)置:設(shè)置HTTP頭中的X-XSS-Protection和Content-Security-Policy頭可以幫助防止XSS攻擊。這些頭告訴瀏覽器采取預(yù)防措施,例如禁止執(zhí)行惡意腳本或僅從特定源加載JavaScript代碼。

總結(jié)

通過(guò)使用輸入驗(yàn)證、輸出轉(zhuǎn)義和HTTP頭設(shè)置可以對(duì)抗XSS攻擊。然而,沒(méi)有完美的解決方案,因此需要經(jīng)常測(cè)試Web應(yīng)用程序以檢測(cè)新的安全漏洞。如果您懷疑您的應(yīng)用程序中存在XSS漏洞,請(qǐng)立即采取措施來(lái)修復(fù)它們。

以上就是IT培訓(xùn)機(jī)構(gòu)千鋒教育提供的相關(guān)內(nèi)容,如果您有web前端培訓(xùn),鴻蒙開(kāi)發(fā)培訓(xùn),python培訓(xùn),linux培訓(xùn),java培訓(xùn),UI設(shè)計(jì)培訓(xùn)等需求,歡迎隨時(shí)聯(lián)系千鋒教育。

京公網(wǎng)安備 11010802030320號(hào)

京公網(wǎng)安備 11010802030320號(hào)